- Autor Jason Gerald [email protected].

- Public 2024-01-15 08:12.

- Zuletzt bearbeitet 2025-01-23 12:14.

Sie sind Computerexperte? Oder möchten Sie als erfahrener Hacker bekannt sein? Um einen Computer zu hacken (hacken), müssen Sie Computersysteme, Netzwerksicherheit und Codes lernen. Daher werden die Leute beeindruckt sein, wenn sie jemanden sehen, der anscheinend hackt. Sie müssen nichts Illegales tun, um die Leute glauben zu lassen, dass Sie hacken. Verwenden eines einfachen Terminalbefehls oder Erstellen einer ".bat"-Datei, um einen Multi-Charakter zu starten Der Browser im Matrix-Stil kann die Leute überraschen.

Schritt

Methode 1 von 3: Verwenden der Eingabeaufforderung

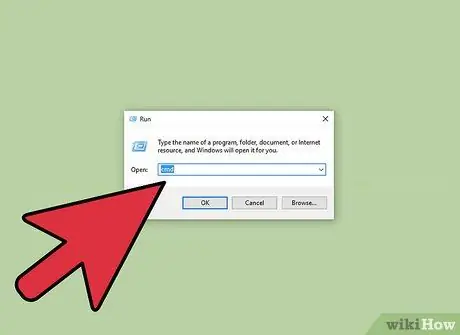

Schritt 1. Öffnen Sie das Programm "Ausführen" auf dem Computer

Sie können dieses Programm öffnen, indem Sie auf das Startmenü klicken und im Suchfeld des Menüs nach dem Programm " Ausführen " suchen. Darüber hinaus können Sie auch im Windows Explorer nach dem Programm "Ausführen" suchen. Normalerweise befindet sich dieses Programm an folgendem Ort: „C:\Users\[Your Username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\System Tools“.

Windows-Benutzer können Hotkeys oder Shortcuts verwenden, um das Programm "Ausführen" zu öffnen, indem sie diese beiden Tasten drücken: Win+R

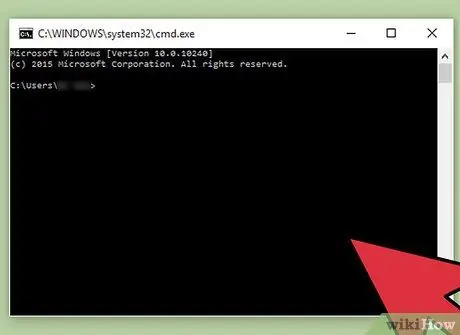

Schritt 2. Öffnen Sie ein Fenster „Eingabeaufforderung“

Sie können dieses Fenster öffnen, indem Sie "Cmd" in das Suchfeld im Fenster "Ausführen" eingeben. Dadurch wird ein Fenster "Eingabeaufforderung" geöffnet, das auch als "Befehlszeile" bekannt ist. Dieses Fenster wird verwendet, um das Computersystem mit Text zu steuern.

Apple-Nutzer Sie können "Spotlight" verwenden, um nach der Mac-Version der "Eingabeaufforderung" mit dem Namen "Terminal" zu suchen. Geben Sie in das unter "Spotlight" verfügbare Suchfeld "terminal" ein.

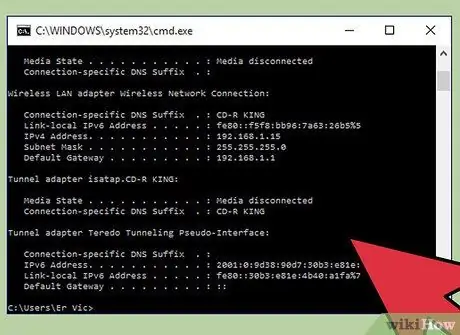

Schritt 3. Verwenden Sie „Eingabeaufforderung“oder „Terminal“, um einen Hack vorzutäuschen

Es gibt viele Befehle, die in der „Eingabeaufforderung“(für Windows) und „Terminal“(für Apple) verwendet werden können, um Befehle zu aktivieren oder Informationen abzurufen. Die folgenden Befehle können verwendet werden, um Sie wie einen erfahrenen Hacker aussehen zu lassen, ohne Ihr Computersystem zu brechen und die Regeln zu brechen.

-

Für Windows-Benutzer, geben Sie die folgenden Befehle ein und drücken Sie die Eingabetaste, um sie zu aktivieren. Geben und aktivieren Sie jeden Befehl schnell, um den Hacking-Prozess komplizierter aussehen zu lassen:

-

"Farbe"

Dieser Befehl ändert die Farbe des im Fenster "Eingabeaufforderung" enthaltenen Textes von weiß auf grün. Der Text wird auf schwarzem Hintergrund angezeigt. Ersetzen Sie die Buchstaben vor dem Wort "color" durch die Zahlen 0-9 oder die Buchstaben A-F, um die Farbe der Eingabeaufforderungsbuchstaben zu ändern

- dir

- ipconfig

- Baum

-

ping google.com

Mit dem Befehl „ping google.com“wird überprüft, ob das Gerät (Gerät) mit anderen Geräten im Netzwerk kommunizieren kann. Im Allgemeinen kennen die Leute die Funktion dieses Befehls nicht. Die Google-Website wird in diesem Artikel nur als Beispiel verwendet. Sie können jede Website verwenden, um diesen Befehl zu aktivieren

-

-

Wenn Sie einen Apple-Computer haben, können Sie die folgenden sicheren Befehle verwenden, um den Bildschirm mit einer Benutzeroberfläche zu füllen, die der Benutzeroberfläche von professionellen Hackern ähnelt. Geben Sie den folgenden Text in ein Terminalfenster ein, um den Effekt anzuzeigen:

- oben

- ps -fea

- ls -ltra

Schritt 4. Aktivieren Sie den Befehl in einem Eingabeaufforderungs- oder Terminalfenster

Öffnen Sie mehrere Eingabeaufforderungs- oder Terminalfenster und aktivieren Sie verschiedene Befehle. Auf diese Weise wird es so aussehen, als würden Sie mehrere komplexe und unabhängige Hacking-Prozesse gleichzeitig ausführen.

Methode 2 von 3: Erstellen einer.bat-Datei unter Windows

Schritt 1. Öffnen Sie das Notepad-Programm

Um eine „.bat“-Datei zu erstellen, müssen Sie Text in ein Textbearbeitungsprogramm schreiben und die Datei im „.bat“-Format speichern, damit der Computer als ausführbares Programm ausgeführt werden kann (ausführbares Programm oder Programme, die vom Computer ausgeführt werden, um bestimmte Anweisungen oder Befehle). Notepad oder ein anderes Textbearbeitungsprogramm kann verwendet werden, um eine ".bat"-Datei zu erstellen.

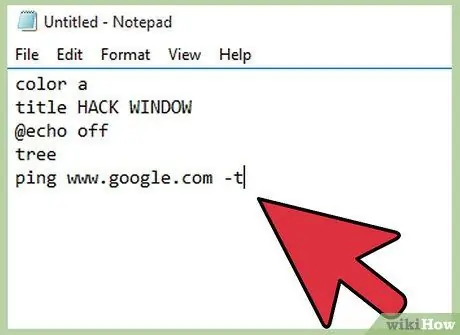

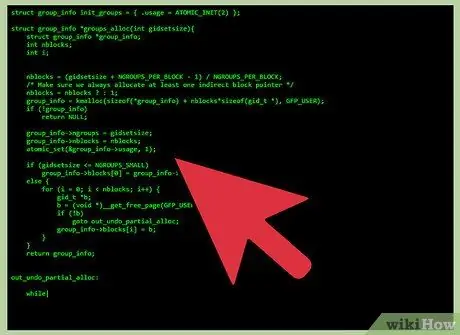

Schritt 2. Schreiben Sie den Befehl für die Datei ".bat" in Notepad

Der unten geschriebene Befehlstext öffnet ein Fenster namens "Hacking Window" und ändert die Schriftfarbe in Grün. Um den Fenstertitel zu ändern, können Sie den Text, der nach "Titel" geschrieben wird, durch den gewünschten Titel in Notepad ersetzen. Der Text „@echo off“blendet die Eingabeaufforderung aus, während der Text „tree“den Verzeichnisbaum anzeigt. Dadurch sieht der Hacking-Prozess realistischer aus. Die letzte Textzeile dient der Kontaktaufnahme mit den Servern von Google. Obwohl dies eine rechtliche Maßnahme ist und normalerweise von Computerbenutzern durchgeführt wird, werden normale Menschen dies als Hacking-Prozess betrachten. Schreiben Sie den folgenden Text in eine leere Notepad-Datei:

-

Farbe a

titel HACK WINDOW

@echo aus

Baum

ping www.google.com -t

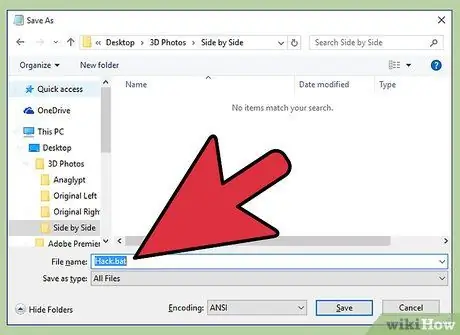

Schritt 3. Speichern Sie die Datei im ".bat"-Format

Beim Speichern der Datei müssen Sie die Option "Speichern unter" auswählen, um das Dateispeicherfenster zu öffnen. Danach können Sie die Datei benennen und den Namen mit einer ".bat"-Erweiterung im dafür vorgesehenen Textfeld beenden. Dadurch wird die Dateierweiterung von einer Textdatei in eine Batchdatei geändert. Batchdateien enthalten verschiedene Befehle, die vom Betriebssystem des Computers ausgeführt werden können.

- Dieser Schritt funktioniert möglicherweise nicht unter Windows Vista.

- Möglicherweise erhalten Sie eine Meldung, dass beim Speichern der Datei im Format ".bat" die Textformatierung weggelassen wird. Klicken Sie auf „Ja“, um eine „.bat“-Datei zu erstellen.

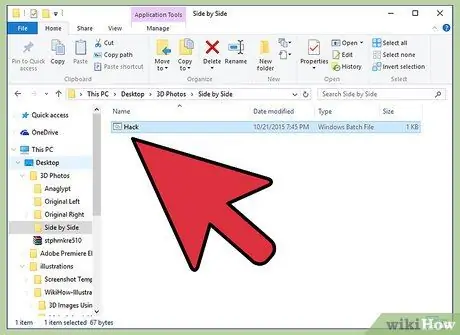

Schritt 4. Führen Sie die Datei ".bat" aus

Doppelklicken Sie auf die im Verzeichnis gespeicherte Datei ".bat". Danach erscheint auf dem Bildschirm ein Fenster mit einer Schnittstelle, die den Hacking-Prozess nachahmt.

Methode 3 von 3: Nutzung der Website

Schritt 1. Öffnen Sie einen Browser (Browser)

Einige Websites bieten Funktionen, die es Besuchern ermöglichen, Bilder, Text und Schnittstellen zu generieren, die komplexe Befehle nachahmen, die von Computern ausgeführt werden. Diese Funktionen werden verwendet, um Film- oder Videoeffekte zu erzeugen. Sie können diese Website auch verwenden, um so zu tun, als würden Sie hacken.

Schritt 2. Gehen Sie zu hackertyper.net

Diese Website generiert Text, der die Struktur von Befehlen nachahmt, die von Hackern ausgeführt werden. Dieser Text wird mit so hoher Geschwindigkeit generiert, dass er die Leute überraschen kann. Dieser schnelle Textgenerierungsprozess kann jedoch dazu führen, dass Sie misstrauisch werden.

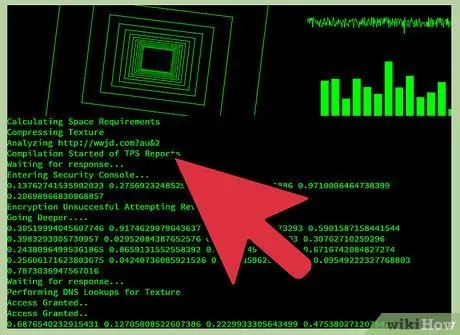

Schritt 3. Öffnen Sie ein separates Browserfenster und besuchen Sie guihacker.com

Halten Sie nach dem Öffnen dieser Website das Browserfenster geöffnet. In diesem Fenster werden Bilder angezeigt, die den von Hackern verwendeten stereotypen Schnittstellen ähneln: Zahlenreihen, sich schnell ändernde Schnittstellen und fluktuierende Sinuswellen. Wenn diese Website geöffnet und auf dem Bildschirm angezeigt wird, können Sie Folgendes sagen:

- "Ich kompiliere hier Daten vom Server eines Freundes, um nach Fehlern im Code zu suchen. Das Programm muss einige Stunden laufen, um sicherzustellen, dass alle Fehler gefunden werden."

- "Ich öffne das Analyseprogramm auf dem Monitor, damit ich beim Übertakten direkt die Temperatur des Prozessors sehen kann."

Schritt 4. Wählen und verwenden Sie verschiedene Hacking-Simulationsthemen, die auf geektyper.com verfügbar sind

Diese Website bietet wahrscheinlich die realistischste Hacking-Simulation. Wählen Sie nach dem Öffnen der Startseite der Website das gewünschte Thema aus. Geben Sie anschließend in das bereitgestellte Textfeld einen Text ein, der dem vom Hacker generierten Text ähnelt. Sie können auch auf das Verzeichnis klicken, um den gefälschten Hacking-Prozess anzuzeigen, der kompliziert aussieht.

Sie können kleine Fenster mit der Hack-Schnittstelle und dem Bild anzeigen, indem Sie auf das Verzeichnis klicken, das auf dem Bildschirm angezeigt wird, wenn Sie ein Thema auswählen. Darüber hinaus können Sie durch Drücken von Tastaturtasten Text erstellen, der die Struktur von Befehlen nachahmt, die von Hackern erstellt wurden

Schritt 5. Öffnen Sie diese Websites in mehreren separaten Browserfenstern

Jede Website hat ein anderes Hacking-Textthema und eine andere Struktur. Sie können Browserfenster schnell wechseln, indem Sie die alt=""Image"-Taste gedrückt halten und die Tab-Taste drücken, um abwechselnd geöffnete Browserfenster auf dem Bildschirm anzuzeigen. Geben Sie in jedes Browserfenster etwas Text ein, bevor Sie Alt+Tab drücken, um einen anderen Browser auf dem Bildschirm anzuzeigen. Dies geschieht, damit Sie wie ein erfahrener Hacker aussehen. Wenn die Website-Registerkarten im selben Browserfenster geöffnet sind, drücken Sie Strg+Tab.

Versuchen Sie, für jedes Browserfenster ein Layout zu entwerfen oder mehrere Browserfenster auf dem Bildschirm zu öffnen, damit Sie wie ein erfahrener Hacker aussehen

Tipps

- Wenn Sie die Befehle zum Erstellen von Batch-Dateien kennen, können Sie diese verwenden, um komplexere Hack-Simulationen zu erstellen.

- Sie können die in diesem Artikel aufgeführten Schritte ausführen, um Ihre Freunde zu beeindrucken.

Warnung

- Menschen, die sich mit Informatik und Programmiersprachen auskennen, können schnell erraten, dass Sie nur so tun, als würden Sie hacken. Wählen Sie daher Ihr Publikum für "Hacking"-Aktionen sorgfältig aus.

- Während Sie Ihre Aktionen beobachten, denken einige Erwachsene vielleicht, dass Sie wirklich hacken. Befolgen Sie diese Schritte daher sorgfältig, damit Sie nicht in Schwierigkeiten geraten.

- Seien Sie vorsichtig, wenn Sie die Eingabeaufforderung verwenden. Andernfalls könnten Sie versehentlich Befehle ausführen, die wichtige Computersystemdateien beschädigen könnten. Wenn diese Datei beschädigt ist, können die auf dem Computer gespeicherten Daten nicht mehr abgerufen werden oder gehen sogar verloren.